Аналитики из компании Check Point обнаружили не совсем обычную майнинговую малварь Nitrokod. Этот вредонос маскируется под различные приложения от «Яндекс.Переводчика» до MP3 Download Manager, проникает в систему жертвы, но затем выжидает до 30 дней, прежде чем начать атаку.

Nitrokod, созданный турецкоязычной компанией, которая утверждает, что разрабатывает бесплатное и безопасное ПО, был обнаружен в июне 2022 года и активен с 2019 года. По данным экспертов, майнер уже заразил около 111 000 машин в 11 странах мира, включая Великобританию, США, Шри-Ланку, Грецию, Израиль, Германию, Турцию, Кипр, Австралию, Монголию и Польшу.

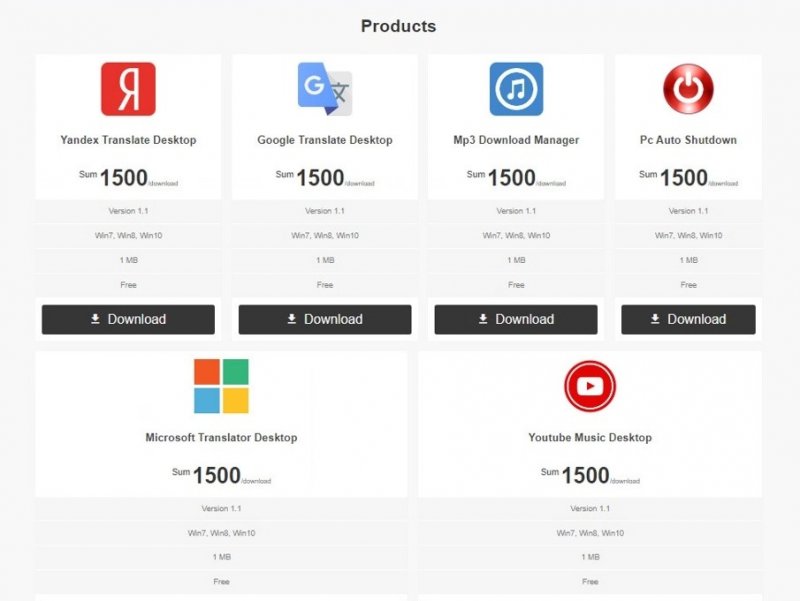

По словам исследователей, майнинговая малварь маскируется под различные полезные утилиты, которые часто размещаются в каталогах таких известных сайтов, как Softpedia и Uptodown. Примечательным аспектом этой кампании является тот факт, что малварь маскируется под сервисы, у которых официально нет десктопных версий, включая «Яндекс.Переводчик», Microsoft Translate, YouTube Music, MP3 Download Manager и Pc Auto Shutdown.

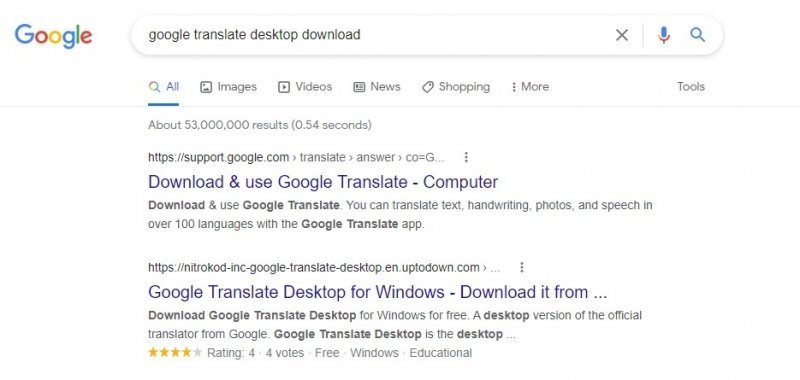

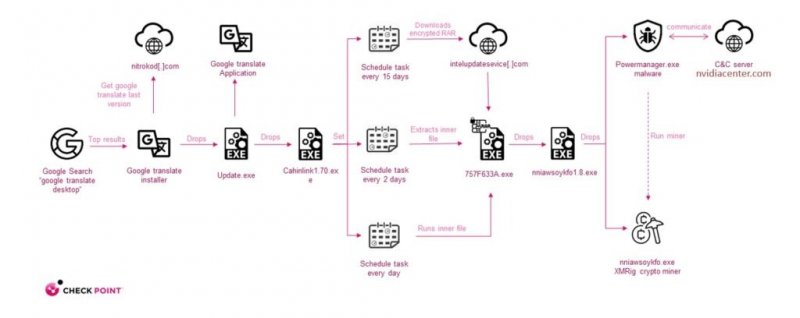

К примеру, вредоноса легко найти через Google, если ввести в поиск запрос «скачать Google Translate Desktop». В отчете отмечается, что только с с Softpedia апплет Nitrokod Google Translate был загружен более 112 000 раз.

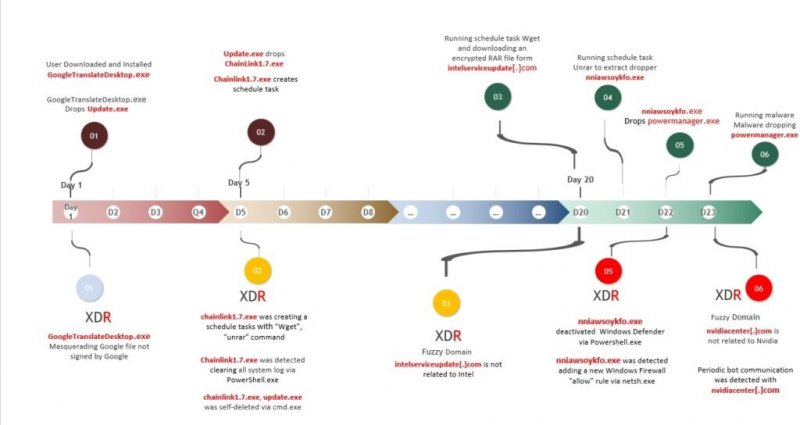

На первый взгляд подобное ПО не содержит ничего подозрительного и выполняет заявленные функции. Однако исследователи объясняют, что Nitrokod намеренно задерживает установку вредоносных компонентов на срок до месяца, чтобы избежать обнаружения.

Независимо от того, какая программа была загружена с сайта Nitrokod или из популярного каталога ПО, в итоге пользователь получает защищенный паролем файл RAR, который избегает обнаружения антивирусом и содержит исполняемый файл, названный именем выбранного приложения. После запуска этого файла программа устанавливается в систему вместе с двумя ключами реестра.

Чтобы не вызывать подозрений и усложнить анализ, Nitrokod активирует дроппер из другого зашифрованного RAR-файла, полученного через Wget, только на пятый день после заражения. Затем вредонос очищает все системные журналы с помощью PowerShell-команд и еще через 15 дней получает следующий зашифрованный RAR с intelserviceupdate[.]com.

Дроппер следующего этапа атаки проверяет наличие в системе антивирусного ПО, ищет процессы, которые могут принадлежать виртуальным машинам, а в конечном итоге добавляет новое правило брандмауэра и добавляется в исключения Windows Defender.

После этого устройство наконец готово для получения последнего пейлоада. Последний дроппер, загружает еще один файл RAR, который содержит майнер на базе XMRig, его контроллер и файл .sys с настройками. В системе малварь определяет, работает ли она на десктопе или ноутбуке, затем подключается к своему управляющему серверу (nvidiacenter[.]com) и отправляет полный отчет о системе хоста с помощью HTTP POST-запросов.

Управляющий сервер отвечает майнеру инструкциями, сообщая, должен ли тот начать работу, какой процент мощности ЦП можно использовать, когда снова обратиться с C&C-серверу, а также какие программы проверять и завершать работу, если они найдены.

«Очень интересно, что это вредоносное ПО было так популярно, но так долго оставалось незамеченным, — комментирует Майя Горовиц, вице-президент по исследованиям в Check Point. — Злоумышленник может легко изменить конечную полезную нагрузку этой атаки, заменив криптомайнера, скажем, на программу-вымогатель или банковский троян».

Nitrokod, созданный турецкоязычной компанией, которая утверждает, что разрабатывает бесплатное и безопасное ПО, был обнаружен в июне 2022 года и активен с 2019 года. По данным экспертов, майнер уже заразил около 111 000 машин в 11 странах мира, включая Великобританию, США, Шри-Ланку, Грецию, Израиль, Германию, Турцию, Кипр, Австралию, Монголию и Польшу.

По словам исследователей, майнинговая малварь маскируется под различные полезные утилиты, которые часто размещаются в каталогах таких известных сайтов, как Softpedia и Uptodown. Примечательным аспектом этой кампании является тот факт, что малварь маскируется под сервисы, у которых официально нет десктопных версий, включая «Яндекс.Переводчик», Microsoft Translate, YouTube Music, MP3 Download Manager и Pc Auto Shutdown.

К примеру, вредоноса легко найти через Google, если ввести в поиск запрос «скачать Google Translate Desktop». В отчете отмечается, что только с с Softpedia апплет Nitrokod Google Translate был загружен более 112 000 раз.

На первый взгляд подобное ПО не содержит ничего подозрительного и выполняет заявленные функции. Однако исследователи объясняют, что Nitrokod намеренно задерживает установку вредоносных компонентов на срок до месяца, чтобы избежать обнаружения.

Независимо от того, какая программа была загружена с сайта Nitrokod или из популярного каталога ПО, в итоге пользователь получает защищенный паролем файл RAR, который избегает обнаружения антивирусом и содержит исполняемый файл, названный именем выбранного приложения. После запуска этого файла программа устанавливается в систему вместе с двумя ключами реестра.

Чтобы не вызывать подозрений и усложнить анализ, Nitrokod активирует дроппер из другого зашифрованного RAR-файла, полученного через Wget, только на пятый день после заражения. Затем вредонос очищает все системные журналы с помощью PowerShell-команд и еще через 15 дней получает следующий зашифрованный RAR с intelserviceupdate[.]com.

Дроппер следующего этапа атаки проверяет наличие в системе антивирусного ПО, ищет процессы, которые могут принадлежать виртуальным машинам, а в конечном итоге добавляет новое правило брандмауэра и добавляется в исключения Windows Defender.

После этого устройство наконец готово для получения последнего пейлоада. Последний дроппер, загружает еще один файл RAR, который содержит майнер на базе XMRig, его контроллер и файл .sys с настройками. В системе малварь определяет, работает ли она на десктопе или ноутбуке, затем подключается к своему управляющему серверу (nvidiacenter[.]com) и отправляет полный отчет о системе хоста с помощью HTTP POST-запросов.

Управляющий сервер отвечает майнеру инструкциями, сообщая, должен ли тот начать работу, какой процент мощности ЦП можно использовать, когда снова обратиться с C&C-серверу, а также какие программы проверять и завершать работу, если они найдены.

«Очень интересно, что это вредоносное ПО было так популярно, но так долго оставалось незамеченным, — комментирует Майя Горовиц, вице-президент по исследованиям в Check Point. — Злоумышленник может легко изменить конечную полезную нагрузку этой атаки, заменив криптомайнера, скажем, на программу-вымогатель или банковский троян».