- Регистрация

- 27 Февраль 2018

- Сообщения

- 13 387

- Лучшие ответы

- 0

- Реакции

- 0

- Баллы

- 1 293

Offline

Исследователи сообщают, что хак-группа Mysterious Werewolf, активная с 2023 года, теперь атакует предприятия российского военно-промышленного комплекса (ВПК). Хакеры используют фишинговые письма с приложенным архивом, который содержит легитимный документ в формате PDF, а также вредоносный файл CMD.

В компании BI.ZONE сообщают, что преступники рассылали от имени регуляторов письма с вредоносными архивами.

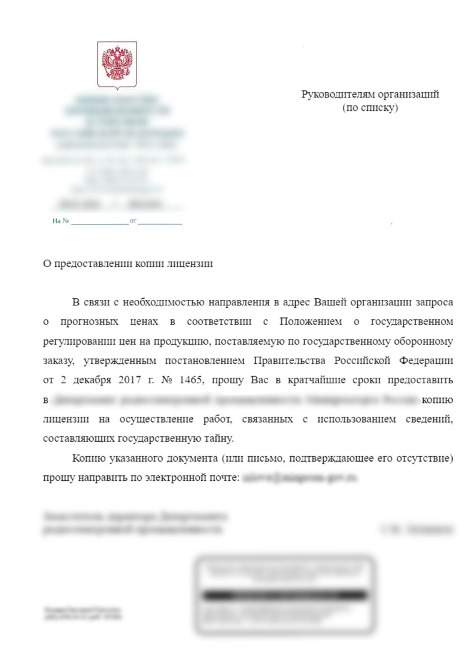

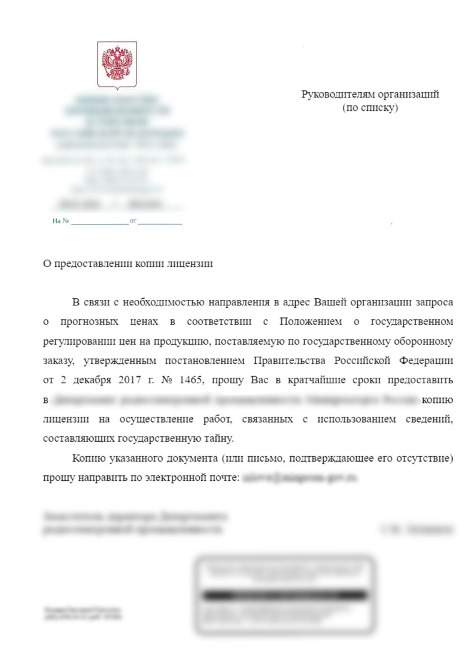

К каждому письму прилагался архив, в котором находились отвлекающий документ (на иллюстрации ниже) в виде официального письма и папка с вредоносным файлом в формате CMD. Малварь в архиве нацелена на эксплуатацию уязвимости CVE-2023-38831 в WinRAR, обнаруженной летом прошлого года.

При открытии легитимного файла вместо него запускался вредоносный скрипт (например, O_predostavlenii_kopii_licenzii.pdf .cmd) который осуществлял следующие действия:

Специалисты напоминают, что ранее эта хак-группа использовала для атак агент Athena фреймворка Mythic — легитимный пентестерский инструмент. Но теперь Mysterious Werwolf чаще использует малварь собственной разработки.

Так, в рамах атак на ВПК на устройства жертв устанавливался оригинальный бэкдор RingSpy, предназначенный для удаленного доступа и позволяющий злоумышленникам выполнять команды в скомпрометированной системе и похищать файлы. Для управления бэкдором используется бот в Telegram.

«В ноябре 2023 года группировка Mysterious Werewolf использовала похожую схему для атак на российские промышленные компании. Однако тогда для удаленного доступа злоумышленники применяли агент Athena фреймворка Mythic — легитимный инструмент для тестирования на проникновение.

Сейчас Mysterious Werewolf комбинирует легитимные сервисы и вредоносное ПО собственной разработки. Цель преступников — дополнительно затруднить обнаружение атаки и долго оставаться незамеченными в скомпрометированной инфраструктуре», — комментирует Олег Скулкин, руководитель BI.ZONE Threat Intelligence.

В компании BI.ZONE сообщают, что преступники рассылали от имени регуляторов письма с вредоносными архивами.

К каждому письму прилагался архив, в котором находились отвлекающий документ (на иллюстрации ниже) в виде официального письма и папка с вредоносным файлом в формате CMD. Малварь в архиве нацелена на эксплуатацию уязвимости CVE-2023-38831 в WinRAR, обнаруженной летом прошлого года.

При открытии легитимного файла вместо него запускался вредоносный скрипт (например, O_predostavlenii_kopii_licenzii.pdf .cmd) который осуществлял следующие действия:

- создавал файл .vbs в папке C:Users[user]AppDataLocal и записывал скрипт, запускающий файл, имя которого было передано как аргумент.

- создавал файл 1.bat в папке C:Users[user]AppDataLocal и запускал его с помощью команды call "%localappdata%.vbs" "%localappdata%1.bat".

- после запуска производил самоудаление: (goto) 2>nul & del "%~f0".

Специалисты напоминают, что ранее эта хак-группа использовала для атак агент Athena фреймворка Mythic — легитимный пентестерский инструмент. Но теперь Mysterious Werwolf чаще использует малварь собственной разработки.

Так, в рамах атак на ВПК на устройства жертв устанавливался оригинальный бэкдор RingSpy, предназначенный для удаленного доступа и позволяющий злоумышленникам выполнять команды в скомпрометированной системе и похищать файлы. Для управления бэкдором используется бот в Telegram.

«В ноябре 2023 года группировка Mysterious Werewolf использовала похожую схему для атак на российские промышленные компании. Однако тогда для удаленного доступа злоумышленники применяли агент Athena фреймворка Mythic — легитимный инструмент для тестирования на проникновение.

Сейчас Mysterious Werewolf комбинирует легитимные сервисы и вредоносное ПО собственной разработки. Цель преступников — дополнительно затруднить обнаружение атаки и долго оставаться незамеченными в скомпрометированной инфраструктуре», — комментирует Олег Скулкин, руководитель BI.ZONE Threat Intelligence.