В течение последних двух недель хакеры активно эксплуатировали критическую уязвимость CVE-2023-22952 в системе SugarCRM (одна из ведущих систем управления клиентами на рынке), чтобы заразить пользователей малварью, которая дает злоумышленникам полный контроль над серверами. В итоге почти 10% всех доступных в интернете серверов SugarCRM оказались взломаны и скомпрометированы.

Об этой 0-day уязвимости стало известно в декабре прошлого года, когда в сети был опубликован PoC-эксплоит для нее. Человек, опубликовавший эксплоит, описывал его как обход аутентификации, ведущий к удаленному выполнению кода. То есть злоумышленники могут использовать этот баг для запуска вредоносного кода на уязвимых серверах без каких-либо учетных данных.

Также к эксплоиту и описанию проблемы были приложены дорки для поисковиков (подробнее — в статье «Google как средство взлома»), которые можно использовать для обнаружения уязвимых серверов.

Через несколько дней после этого разработчики SugarCRM опубликовали бюллетень безопасности, подтверждающий информацию об уязвимости. Официально сообщение гласило, что патчи уже применены к облачному сервису, а пользователям с экземплярами, работающими за пределами SugarCloud или хостинга, управляемого SugarCRM, посоветовали поскорее установить исправления самостоятельно.

Бюллетень сообщает, что уязвимость затронула Sugar Sell, Serve, Enterprise, Professional и Ultimate, но не повлияла на Sugar Market.

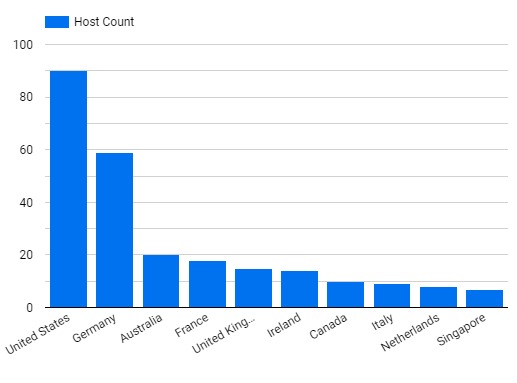

Как теперь пишут эксперты из компании Censys, по состоянию на 11 января 2023 года компания обнаружила в сети 354 сервера SugarCRM, взломанных с помощью этой 0-day уязвимости. То есть взломаны были более 10% от общего числа серверов SugarCRM, найденных Censys в интернете (всего 3059 сервера).

Самый высокий уровень компрометации был обнаружен в США, где скомпрометировали 90 серверов, а также заражения затронули Германию, Австралию и Францию.

Исследователи Censys пишут, что полезной нагрузкой во многих атаках выступал простой веб-шелл, который можно использовать для управления скомпрометированными системами. Кроме того, 0-day, похоже, использовался и для распространения криптовалютных майнеров.

Об этой 0-day уязвимости стало известно в декабре прошлого года, когда в сети был опубликован PoC-эксплоит для нее. Человек, опубликовавший эксплоит, описывал его как обход аутентификации, ведущий к удаленному выполнению кода. То есть злоумышленники могут использовать этот баг для запуска вредоносного кода на уязвимых серверах без каких-либо учетных данных.

Также к эксплоиту и описанию проблемы были приложены дорки для поисковиков (подробнее — в статье «Google как средство взлома»), которые можно использовать для обнаружения уязвимых серверов.

Через несколько дней после этого разработчики SugarCRM опубликовали бюллетень безопасности, подтверждающий информацию об уязвимости. Официально сообщение гласило, что патчи уже применены к облачному сервису, а пользователям с экземплярами, работающими за пределами SugarCloud или хостинга, управляемого SugarCRM, посоветовали поскорее установить исправления самостоятельно.

Бюллетень сообщает, что уязвимость затронула Sugar Sell, Serve, Enterprise, Professional и Ultimate, но не повлияла на Sugar Market.

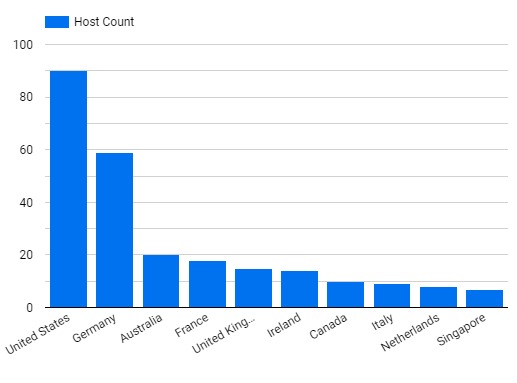

Как теперь пишут эксперты из компании Censys, по состоянию на 11 января 2023 года компания обнаружила в сети 354 сервера SugarCRM, взломанных с помощью этой 0-day уязвимости. То есть взломаны были более 10% от общего числа серверов SugarCRM, найденных Censys в интернете (всего 3059 сервера).

Самый высокий уровень компрометации был обнаружен в США, где скомпрометировали 90 серверов, а также заражения затронули Германию, Австралию и Францию.

Исследователи Censys пишут, что полезной нагрузкой во многих атаках выступал простой веб-шелл, который можно использовать для управления скомпрометированными системами. Кроме того, 0-day, похоже, использовался и для распространения криптовалютных майнеров.