Эксперты ESET обнаружили вредоноса FatalRAT, жертвами которого становятся пользователи, говорящие на китайском языке. Угроза распространяется через поддельные сайты популярных приложений и рекламируется через Google Ads.

Исследователи рассказывают, что FatalRAT активен как минимум с лета 2021 года и способен перехватывать нажатия клавиш, изменять разрешение экрана жертвы, загружать и запускать файлы, выполнять произвольные шелл-команды, а также воровать или удалять данные, хранящиеся в браузерах.

Реклама малвари

Пока кампанию по распространению вредоноса не удалось связать с какой-либо известной хакерской группой, и конечные цели злоумышленников так же неясны. Так, хакеры могут похищать информацию жертв (например, учетные данные), для продажи на форумах даркнета или для последующего использования в других вредоносных кампаниях.

По данным экспертов, большинство атак наблюдались в период с августа 2022 года по январь 2023 года и было нацелено на пользователей на Тайване, в Китае и Гонконге. Небольшое количество заражений также было зарегистрировано в Малайзии, Японии, Таиланде, Сингапуре, Индонезии, Мьянме и на Филиппинах.

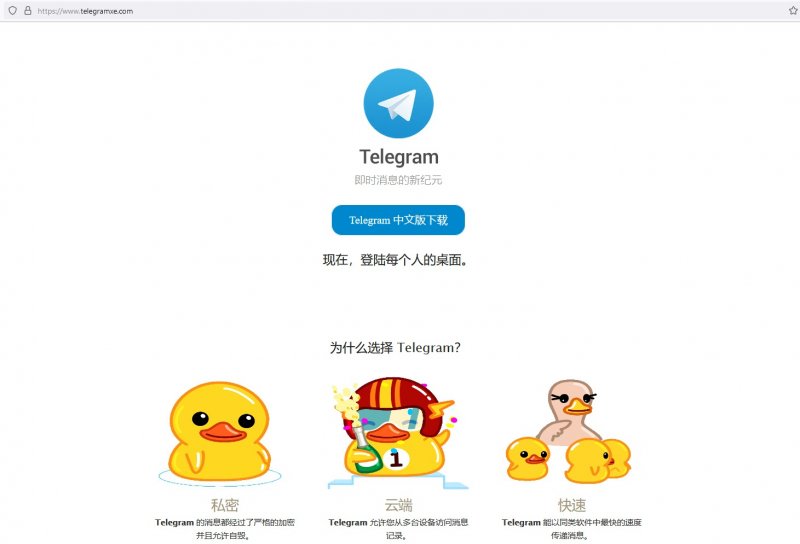

В основном хакеры распространяют свою малварь через фейковые сайты популярных приложений, маскируясь под Google Chrome, Mozilla Firefox, Telegram, WhatsApp, LINE, Signal, Skype, Electrum, Sogou Pinyin Method, Youdao и WPS Office. Некоторые сайты предлагают фальшивые версии приложений на китайском языке, хотя на самом деле эти приложения вообще недоступны в Китае (например, Telegram).

Фальшивый сайт

Чтобы заманить пользователей на вредоносные сайты, хакеры продвигают их в результатах поиска Google посредством Google Ad, при этом стараясь сделать доменные сайтов-фальшивок похожими на настоящие. В настоящее время эти вредоносные объявления уже удалены.

В отчете ESET отмечается, что загруженные с поддельных сайтов троянизированные установщики доставляли на устройство жертвы настоящее приложение, чтобы избежать обнаружения, а также файлы, необходимые для запуска FatalRAT. Сами установщики представляли собой файлы .MSI с цифровой подписью, созданные с помощью Windows installer.

По данным исследователей, эта кампания была нацелена на максимально широкий круг пользователей и могла затронуть кого угодно.

Исследователи рассказывают, что FatalRAT активен как минимум с лета 2021 года и способен перехватывать нажатия клавиш, изменять разрешение экрана жертвы, загружать и запускать файлы, выполнять произвольные шелл-команды, а также воровать или удалять данные, хранящиеся в браузерах.

Реклама малвари

Пока кампанию по распространению вредоноса не удалось связать с какой-либо известной хакерской группой, и конечные цели злоумышленников так же неясны. Так, хакеры могут похищать информацию жертв (например, учетные данные), для продажи на форумах даркнета или для последующего использования в других вредоносных кампаниях.

По данным экспертов, большинство атак наблюдались в период с августа 2022 года по январь 2023 года и было нацелено на пользователей на Тайване, в Китае и Гонконге. Небольшое количество заражений также было зарегистрировано в Малайзии, Японии, Таиланде, Сингапуре, Индонезии, Мьянме и на Филиппинах.

В основном хакеры распространяют свою малварь через фейковые сайты популярных приложений, маскируясь под Google Chrome, Mozilla Firefox, Telegram, WhatsApp, LINE, Signal, Skype, Electrum, Sogou Pinyin Method, Youdao и WPS Office. Некоторые сайты предлагают фальшивые версии приложений на китайском языке, хотя на самом деле эти приложения вообще недоступны в Китае (например, Telegram).

Фальшивый сайт

Чтобы заманить пользователей на вредоносные сайты, хакеры продвигают их в результатах поиска Google посредством Google Ad, при этом стараясь сделать доменные сайтов-фальшивок похожими на настоящие. В настоящее время эти вредоносные объявления уже удалены.

В отчете ESET отмечается, что загруженные с поддельных сайтов троянизированные установщики доставляли на устройство жертвы настоящее приложение, чтобы избежать обнаружения, а также файлы, необходимые для запуска FatalRAT. Сами установщики представляли собой файлы .MSI с цифровой подписью, созданные с помощью Windows installer.

По данным исследователей, эта кампания была нацелена на максимально широкий круг пользователей и могла затронуть кого угодно.