- Регистрация

- 27 Февраль 2018

- Сообщения

- 13 474

- Лучшие ответы

- 0

- Реакции

- 0

- Баллы

- 1 293

Offline

Специалисты «Лаборатории Касперского» рассказали, что злоумышленники использовали опенсорсный эмулятор QEMU для туннелирования. Изученная атака была нацелена на неназванную «крупную компанию».

В своем отчете исследователи отмечают, что сейчас существует довольно множество утилит, которые позволяют организовать сетевой туннель между двумя системами. Некоторые работают напрямую, другие используют промежуточный сервер (что позволяет злоумышленникам скрыть IP-адрес их сервера). Чаще других злоумышленники использовали ngrok и FRP, а суммарно подобные утилиты встречались в 10% атак.

В силу частых злоупотреблений со стороны хакеров, инструменты мониторинга и ИБ-специалисты давно относятся к этим инструментам с подозрением. Поэтому злоумышленники ищут другие способы решения проблемы.

Так, во время работы над инцидентом в неназванной крупной компании, исследователи обнаружили нетипичную активность злоумышленников. Анализ артефактов показал, что в ходе атаки они разместили в этой системе и использовали:

С первыми двумя программами все было очевидно, а вот использование QEMU вызвало у исследователей вопросы, потому что было неясно, злоумышленникам вдруг потребовалась среда виртуализации.

Оказалось, что в данном случае QEMU использовался как инструмент для создания сетевых туннелей, который вряд ли вызовет какие-то подозрения (даже если это означает отказ от шифрования трафика). Кроме того, QEMU предоставляет хакерам уникальные возможности, включая эмуляцию широкого спектра аппаратных и виртуальных сетей, позволяя вредоносной активности смешиваться с обычным трафиком виртуализации и соединять сегментированные части сети.

В изученной атаке хакеры постарались оставить как можно меньше следов, выделив виртуальной машине всего 1 МБ оперативной памяти, что значительно снижало вероятность ее обнаружения из-за потребления ресурсов.

При этом конфигурация виртуальной машины, запущенной без использования LiveCD и образа диска, включала следующие параметры:

Выяснилось, что QEMU позволяет создать сетевое соединение между виртуальными машинами: опция -netdev используется для создания сетевых устройств (backend), которые затем могут быть подключены к виртуальным машинам. Каждое сетевое устройство (а их много) определяется своим типом и может иметь дополнительные параметры.

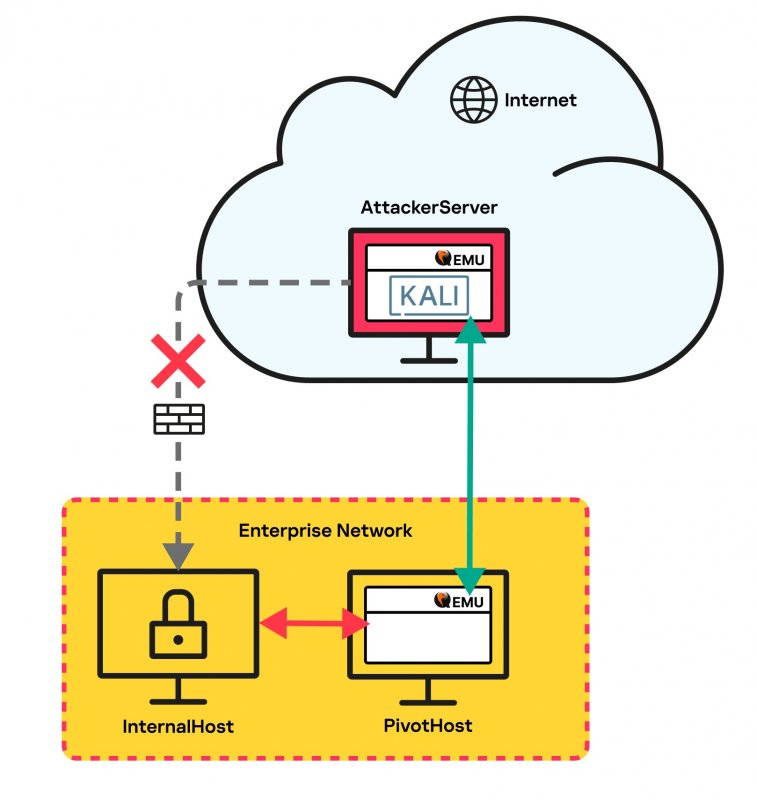

В итоге, используя QEMU, злоумышленники создали сетевой туннель от целевого внутреннего хоста, не имеющего доступа в интернет, к хосту с доступом в интернет, который, в свою очередь, подключался к облачному серверу хакеров, где была установлена виртуальная машина с Kali Linux.

«Использование злоумышленниками легитимных программ для выполнения различных задач в ходе атаки — не новость для тех, кто занимается реагированием на инциденты. Однако стоит признать, что иногда атакующие находят весьма оригинальные способы применения не самых очевидных программ, как это было в случае с QEMU. Это еще один аргумент в пользу концепции многоуровневой (эшелонированной) защиты, которая включает в себя, помимо надежного решения для защиты конечных точек, также специализированные решения для обнаружения и защиты от сложных и таргетированных атак, в том числе управляемых человеком. Только комплексная защита, включающая в себя круглосуточный мониторинг активности в сети (NDR, NGFW) и на конечных устройствах (EDR, EPP), например, экспертами SOC, позволит вовремя выявить аномалии и заблокировать атаку на начальном этапе», — резюмируют специалисты.

В своем отчете исследователи отмечают, что сейчас существует довольно множество утилит, которые позволяют организовать сетевой туннель между двумя системами. Некоторые работают напрямую, другие используют промежуточный сервер (что позволяет злоумышленникам скрыть IP-адрес их сервера). Чаще других злоумышленники использовали ngrok и FRP, а суммарно подобные утилиты встречались в 10% атак.

В силу частых злоупотреблений со стороны хакеров, инструменты мониторинга и ИБ-специалисты давно относятся к этим инструментам с подозрением. Поэтому злоумышленники ищут другие способы решения проблемы.

Так, во время работы над инцидентом в неназванной крупной компании, исследователи обнаружили нетипичную активность злоумышленников. Анализ артефактов показал, что в ходе атаки они разместили в этой системе и использовали:

- утилиту для сканирования сети Angry IP Scanner;

- программу mimikatz, которая предназначена для извлечения паролей, хеш-сумм паролей и билетов Kerberos из памяти ОС, а также проведения различных атак на Active Directory;

- программу для эмуляции аппаратного обеспечения различных платформ QEMU.

С первыми двумя программами все было очевидно, а вот использование QEMU вызвало у исследователей вопросы, потому что было неясно, злоумышленникам вдруг потребовалась среда виртуализации.

Оказалось, что в данном случае QEMU использовался как инструмент для создания сетевых туннелей, который вряд ли вызовет какие-то подозрения (даже если это означает отказ от шифрования трафика). Кроме того, QEMU предоставляет хакерам уникальные возможности, включая эмуляцию широкого спектра аппаратных и виртуальных сетей, позволяя вредоносной активности смешиваться с обычным трафиком виртуализации и соединять сегментированные части сети.

В изученной атаке хакеры постарались оставить как можно меньше следов, выделив виртуальной машине всего 1 МБ оперативной памяти, что значительно снижало вероятность ее обнаружения из-за потребления ресурсов.

При этом конфигурация виртуальной машины, запущенной без использования LiveCD и образа диска, включала следующие параметры:

- -m 1M: задает размер оперативной памяти, выделяемой для виртуальной машины, который в данном случае составляет 1 мегабайт (что очень мало для большинства операционных систем);

- -netdev user,id=lan,restrict=off: создает виртуальный сетевой интерфейс с именем lan и типом user, который позволяет виртуальной машине общаться с внешним миром через сетевой стек хоста. Опция restrict=off означает, что нет ограничений на подключения входящих и исходящих соединений;

- -netdev socket,id=sock,connect=:443: создает сетевой интерфейс типа socket с именем sock, который позволяет подключиться к удаленному серверу по указанному IP-адресу и порту 443;

- -netdev hubport,id=port-lan,hubid=0,netdev=lan: добавляет порт к виртуальному хабу (с hubid=0), который связан с виртуальным сетевым интерфейсом lan;

- -netdev hubport,id=port-sock,hubid=0,netdev=sock: аналогично предыдущему добавляет еще один порт к тому же виртуальному хабу, связанный с виртуальным сетевым интерфейсом sock;

- -nographic: запускает QEMU без графического интерфейса, используя консоль для вывода.

Выяснилось, что QEMU позволяет создать сетевое соединение между виртуальными машинами: опция -netdev используется для создания сетевых устройств (backend), которые затем могут быть подключены к виртуальным машинам. Каждое сетевое устройство (а их много) определяется своим типом и может иметь дополнительные параметры.

В итоге, используя QEMU, злоумышленники создали сетевой туннель от целевого внутреннего хоста, не имеющего доступа в интернет, к хосту с доступом в интернет, который, в свою очередь, подключался к облачному серверу хакеров, где была установлена виртуальная машина с Kali Linux.

«Использование злоумышленниками легитимных программ для выполнения различных задач в ходе атаки — не новость для тех, кто занимается реагированием на инциденты. Однако стоит признать, что иногда атакующие находят весьма оригинальные способы применения не самых очевидных программ, как это было в случае с QEMU. Это еще один аргумент в пользу концепции многоуровневой (эшелонированной) защиты, которая включает в себя, помимо надежного решения для защиты конечных точек, также специализированные решения для обнаружения и защиты от сложных и таргетированных атак, в том числе управляемых человеком. Только комплексная защита, включающая в себя круглосуточный мониторинг активности в сети (NDR, NGFW) и на конечных устройствах (EDR, EPP), например, экспертами SOC, позволит вовремя выявить аномалии и заблокировать атаку на начальном этапе», — резюмируют специалисты.