В открытом доступе появился PoC-эксплоит для критической уязвимости в Cisco IOS XE (CVE-2023-20198), которая уже использовалась злоумышленниками для взлома десятков тысяч устройств. Исследователи ожидают, что теперь атак станет еще больше.

CVE-2023-20198

С сентября 2023 года устройства Cisco под управлением IOS XE находятся под массовыми атаками из-за недавно обнаруженных 0-day уязвимостей CVE-2023-20198 и CVE-2023-20273.

Злоумышленники используют баги CVE-2023-20198 и CVE-2023-20273 для проникновения на уязвимые устройства и создания привилегированных учетных записей (с наивысшим уровнем привилегий 15), а затем получают root-права и устанавливают в систему написанный на Lua бэкдор, который позволяет удаленно выполнять команды.

Обе уязвимости можно эксплуатировать только в том случае, если на устройстве включена функция веб-интерфейса (HTTP-сервер), что можно осуществить через ip http server или ip http secure-server, и устройство подключено к интернету или ненадежной сети.

В конце октября количество скомпрометированных устройств, на которых обнаруживался Lua-имплантат, превысило 50 000, но потом резко пошло на спад. Исследователи обнаруживали лишь 100-1000 взломанных девайсов, в зависимости от результатов разных сканирований.

Оказалось, злоумышленники, стоящие за этими атаками, поняли свою ошибку (их имплантат слишком легко обнаруживался удаленно), и вредоносный код на десятках тысяч взломанных устройств был «изменен, чтобы проверять значение HTTP-заголовка авторизации перед ответом».

Аналитики компании Fox-IT сообщали, что по состоянию на конец октября 2023 года заражены около 38 000 хостов Cisco IOS XE.

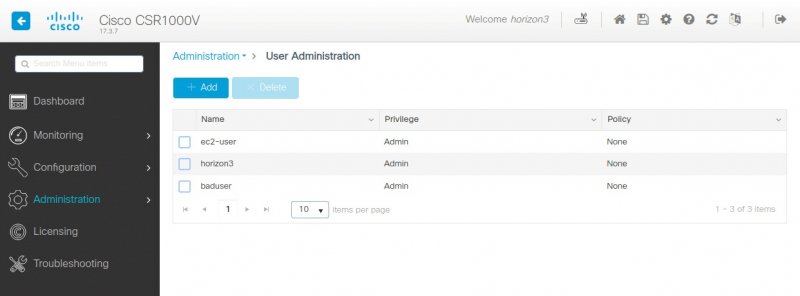

Исследователи из компании Horizon3.ai поделились подробностями о том, как злоумышленник может обойти аутентификацию на устройствах Cisco IOS XE, уязвимых перед CVE-2023-20198. В техническом отчете компании показано, что хакеры могут использовать уязвимость для создания нового пользователя с наивысшим уровнем привилегий 15, который обеспечивает полный контроль над устройством.

Эксплоит был разработан благодаря информации, полученной с помощью ханипота киберкриминалистов из команды SECUINFRA.

Horizon3.ai объясняет, что злоумышленник может закодировать HTTP-запрос к службе Web Services Management Agent (WMSA) в iosd — бинарном файле IOS XE, который может генерировать конфигурационный файл для OpenResty (сервера на базе Nginx с поддержкой Lua-скриптов), используемый службой webui, уязвимой перед CVE-2023-20198.

«Суть уязвимости кроется в первой строке запроса POST /%2577ebui_wsma_HTTP. Хитрая кодировка webui_wsma_http обходит согласования Nginx и позволяет обратиться к сервису WMSA в iosd», — пишут эксперты.

WSMA позволяет выполнять команды через SOAP-запросы, в том числе и те, которые дают доступ к функции конфигурации, позволяющей создавать пользователей с высокими привилегиями в системе. Тестируя свой эксплоит, исследователи смогли создать нового пользователя с привилегиями 15-го уровня, видимого в интерфейсе управления устройством. После этого злоумышленник получает полный контроль над устройством и может внедрять вредоносные импланты, не прибегая к использованию других багов.

Специалисты LeakIX, специализирующиеся на сборе информации о незащищенных онлайн-сервисах, подтверждают, что эксплоит, который наблюдали в SECUINFRA, может использоваться для успешного взлома уязвимых устройств Cisco IOS XE. Кроме того, ханипоты LeakIX для Cisco IOS XE были атакованы злоумышленникам, что позволило исследователям увидеть команды, выполняемые на устройствах.

Так, В PCAP-файле сессии, видно, что хакеры выполняли следующие команды для разведки и сбора информации, чтобы обнаружить важные цели:

Стоит отметить, что в начале текущей недели разработчики Cisco обновили свой бюллетень безопасности, посвященный CVE-2023-20198, сообщив об обновлениях для IOS XE, связанных с этой уязвимостью. Сообщается, что на данный момент только версия 17.3 все еще уязвима перед этим багом, и компания устранила проблему в обновлениях Software Maintenance Updates (SMU).

CVE-2023-20198

С сентября 2023 года устройства Cisco под управлением IOS XE находятся под массовыми атаками из-за недавно обнаруженных 0-day уязвимостей CVE-2023-20198 и CVE-2023-20273.

Злоумышленники используют баги CVE-2023-20198 и CVE-2023-20273 для проникновения на уязвимые устройства и создания привилегированных учетных записей (с наивысшим уровнем привилегий 15), а затем получают root-права и устанавливают в систему написанный на Lua бэкдор, который позволяет удаленно выполнять команды.

Обе уязвимости можно эксплуатировать только в том случае, если на устройстве включена функция веб-интерфейса (HTTP-сервер), что можно осуществить через ip http server или ip http secure-server, и устройство подключено к интернету или ненадежной сети.

В конце октября количество скомпрометированных устройств, на которых обнаруживался Lua-имплантат, превысило 50 000, но потом резко пошло на спад. Исследователи обнаруживали лишь 100-1000 взломанных девайсов, в зависимости от результатов разных сканирований.

Оказалось, злоумышленники, стоящие за этими атаками, поняли свою ошибку (их имплантат слишком легко обнаруживался удаленно), и вредоносный код на десятках тысяч взломанных устройств был «изменен, чтобы проверять значение HTTP-заголовка авторизации перед ответом».

Аналитики компании Fox-IT сообщали, что по состоянию на конец октября 2023 года заражены около 38 000 хостов Cisco IOS XE.

Исследователи из компании Horizon3.ai поделились подробностями о том, как злоумышленник может обойти аутентификацию на устройствах Cisco IOS XE, уязвимых перед CVE-2023-20198. В техническом отчете компании показано, что хакеры могут использовать уязвимость для создания нового пользователя с наивысшим уровнем привилегий 15, который обеспечивает полный контроль над устройством.

Эксплоит был разработан благодаря информации, полученной с помощью ханипота киберкриминалистов из команды SECUINFRA.

Horizon3.ai объясняет, что злоумышленник может закодировать HTTP-запрос к службе Web Services Management Agent (WMSA) в iosd — бинарном файле IOS XE, который может генерировать конфигурационный файл для OpenResty (сервера на базе Nginx с поддержкой Lua-скриптов), используемый службой webui, уязвимой перед CVE-2023-20198.

«Суть уязвимости кроется в первой строке запроса POST /%2577ebui_wsma_HTTP. Хитрая кодировка webui_wsma_http обходит согласования Nginx и позволяет обратиться к сервису WMSA в iosd», — пишут эксперты.

WSMA позволяет выполнять команды через SOAP-запросы, в том числе и те, которые дают доступ к функции конфигурации, позволяющей создавать пользователей с высокими привилегиями в системе. Тестируя свой эксплоит, исследователи смогли создать нового пользователя с привилегиями 15-го уровня, видимого в интерфейсе управления устройством. После этого злоумышленник получает полный контроль над устройством и может внедрять вредоносные импланты, не прибегая к использованию других багов.

Специалисты LeakIX, специализирующиеся на сборе информации о незащищенных онлайн-сервисах, подтверждают, что эксплоит, который наблюдали в SECUINFRA, может использоваться для успешного взлома уязвимых устройств Cisco IOS XE. Кроме того, ханипоты LeakIX для Cisco IOS XE были атакованы злоумышленникам, что позволило исследователям увидеть команды, выполняемые на устройствах.

Так, В PCAP-файле сессии, видно, что хакеры выполняли следующие команды для разведки и сбора информации, чтобы обнаружить важные цели:

- show ip interface brief;

- show ip dns view;

- show ip name-servers.

Стоит отметить, что в начале текущей недели разработчики Cisco обновили свой бюллетень безопасности, посвященный CVE-2023-20198, сообщив об обновлениях для IOS XE, связанных с этой уязвимостью. Сообщается, что на данный момент только версия 17.3 все еще уязвима перед этим багом, и компания устранила проблему в обновлениях Software Maintenance Updates (SMU).