- Регистрация

- 27 Февраль 2018

- Сообщения

- 13 221

- Лучшие ответы

- 0

- Реакции

- 0

- Баллы

- 1 293

Offline

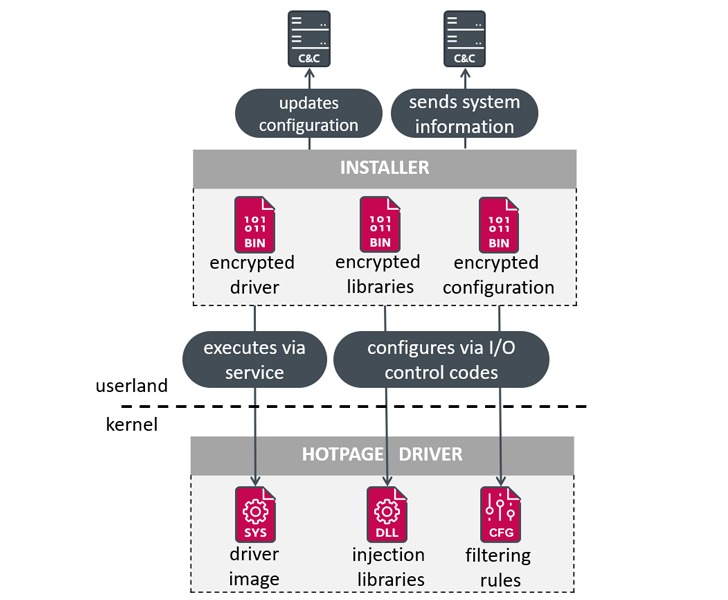

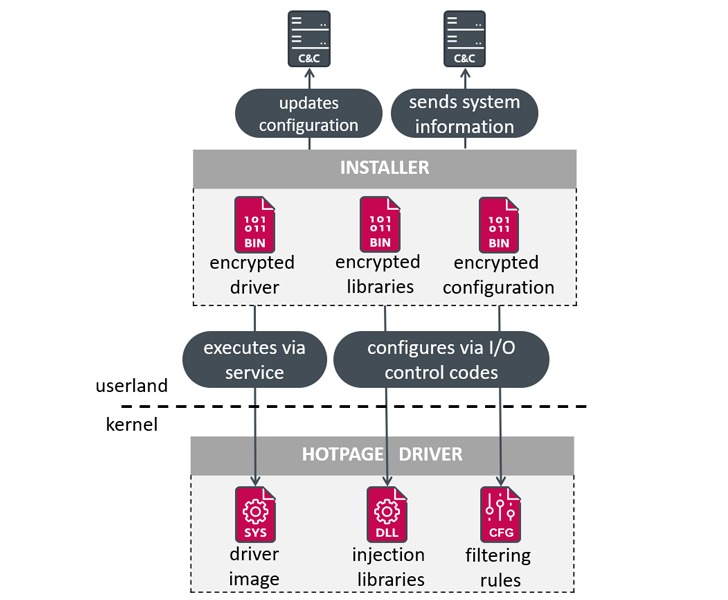

Специалисты компании ESET обнаружили рекламную малварь, которая распространяется под видом блокировщика рекламы. Вредонос незаметно загружает компонент драйвера ядра, предоставляя злоумышленникам возможность запускать произвольный код с повышенными привилегиями на Windows-хостах.

Вредонос, получивший название HotPage (от одноименного инсталлятора HotPage.exe), активен с конца 2023 года. Точный метод распространения инсталлятора малвари неизвестен, но, судя по всему, он рекламируется как защитное решение для интернет-кафе, предназначенное для улучшения просмотра веб-страниц и блокировки рекламы.

Исследователи рассказывают, что этот инсталлятор развертывает драйвер, способный внедрять код в удаленные процессы, а также две библиотеки, способные перехватывать и вмешиваться в сетевой трафик браузеров.

«В результате вредоносная программа способна изменять и подменять содержимое запрашиваемой страницы, перенаправлять пользователя на другую страницу или открывать новую страницу в новой вкладке, основываясь на определенных критериях», — пишут эксперты.

Помимо возможностей в области перехвата и фильтрации трафика для показа нежелательной рекламы (в основном связанной с играми), вредонос предназначен для сбора и хищения системной информации. Собранные данные передаются на удаленный сервер, связанный с китайской компанией Hubei Dunwang Network Technology Co., Ltd (湖北盾网网络科技有限公司).

Это реализуется с помощью драйвера, основной целью которого является внедрение библиотек в приложения браузеров и изменение процесса их выполнения (ради подмены URL-адресов и перенаправления домашних страниц браузеров на определенный URL-адрес, указанный в настройках).

Более того, отсутствие ACL (Access Control List) для этого драйвера позволяло злоумышленникам с непривилегированной учетной записью получить повышенные права и запускать код с правами уровня System.

«Этот компонент ядра непреднамеренно открывает двери для угроз, связанных с запуском кода с наивысшим уровнем привилегий в операционной системе Windows: учетной записью System. Из-за неправильно реализованных ограничений этого компонента ядра, злоумышленник с непривилегированной учетной записью мог получить повышенные привилегии и запускать код от лица учетной записи NT AUTHORITYystem», — предупреждает ESET.

Также упомянутый драйвер примечателен тем, что подписан компанией Microsoft. Предполагается, что китайская компания смогла пройти проверки Microsoft и получила сертификат Extended Verification (EV). Он был удален из Windows Server Catalog лишь 1 мая 2024 года, после предупреждения от исследователей.

«Анализ этой довольно заурядной угрозы еще раз доказал, что разработчики adware по-прежнему готовы идти на все ради достижения своих целей. Они не только разработали компонент ядра, позволяющий манипулировать процессами, но и сумели выполнить требования Microsoft, чтобы получить сертификат для подписи для своего драйверного компонента», — заключают исследователи.

Вредонос, получивший название HotPage (от одноименного инсталлятора HotPage.exe), активен с конца 2023 года. Точный метод распространения инсталлятора малвари неизвестен, но, судя по всему, он рекламируется как защитное решение для интернет-кафе, предназначенное для улучшения просмотра веб-страниц и блокировки рекламы.

Исследователи рассказывают, что этот инсталлятор развертывает драйвер, способный внедрять код в удаленные процессы, а также две библиотеки, способные перехватывать и вмешиваться в сетевой трафик браузеров.

«В результате вредоносная программа способна изменять и подменять содержимое запрашиваемой страницы, перенаправлять пользователя на другую страницу или открывать новую страницу в новой вкладке, основываясь на определенных критериях», — пишут эксперты.

Помимо возможностей в области перехвата и фильтрации трафика для показа нежелательной рекламы (в основном связанной с играми), вредонос предназначен для сбора и хищения системной информации. Собранные данные передаются на удаленный сервер, связанный с китайской компанией Hubei Dunwang Network Technology Co., Ltd (湖北盾网网络科技有限公司).

Это реализуется с помощью драйвера, основной целью которого является внедрение библиотек в приложения браузеров и изменение процесса их выполнения (ради подмены URL-адресов и перенаправления домашних страниц браузеров на определенный URL-адрес, указанный в настройках).

Более того, отсутствие ACL (Access Control List) для этого драйвера позволяло злоумышленникам с непривилегированной учетной записью получить повышенные права и запускать код с правами уровня System.

«Этот компонент ядра непреднамеренно открывает двери для угроз, связанных с запуском кода с наивысшим уровнем привилегий в операционной системе Windows: учетной записью System. Из-за неправильно реализованных ограничений этого компонента ядра, злоумышленник с непривилегированной учетной записью мог получить повышенные привилегии и запускать код от лица учетной записи NT AUTHORITYystem», — предупреждает ESET.

Также упомянутый драйвер примечателен тем, что подписан компанией Microsoft. Предполагается, что китайская компания смогла пройти проверки Microsoft и получила сертификат Extended Verification (EV). Он был удален из Windows Server Catalog лишь 1 мая 2024 года, после предупреждения от исследователей.

«Анализ этой довольно заурядной угрозы еще раз доказал, что разработчики adware по-прежнему готовы идти на все ради достижения своих целей. Они не только разработали компонент ядра, позволяющий манипулировать процессами, но и сумели выполнить требования Microsoft, чтобы получить сертификат для подписи для своего драйверного компонента», — заключают исследователи.