Исследователи «Лаборатории Касперского» обнаружили (PDF) масштабную вредоносную кампанию, в ходе которой были скомпрометированы десятки организаций в сфере оборонной промышленности и нефтегазового сектора стран Восточной Европы. Злоумышленники проникали в изолированные сети с помощью USB-накопителей, а также использовали Linux-бэкдор MATA.

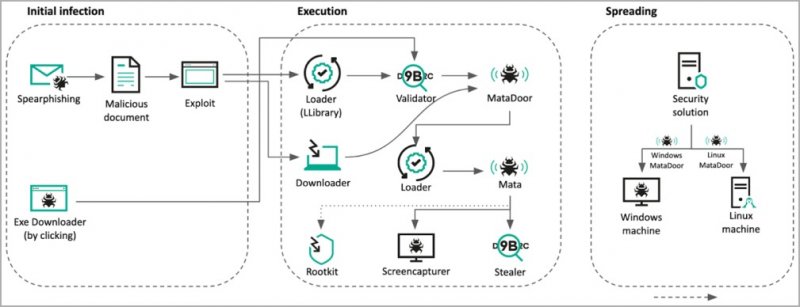

Еще в сентябре 2022 года, в рамках расследования инцидента, эксперты обнаружили новые образцы малвари семейства MATA, которую ранее связывали с группой Lazarus. Тогда злоумышленники проникли в сеть одного из предприятий с помощью целевых фишинговых писем, которые начали рассылаться в августе 2022 года.

В этих письмах жертв обманом вынуждали загрузить вредоносные исполняемые файлы, которые эксплуатировали уязвимость CVE-2021-26411 в Internet Explorer и инициировали цепочку заражения.

Схема атаки

После этого атакующие изучили корпоративную сеть жертвы, похитили аутентификационные данные пользователей и смогли подключиться к терминальному серверу материнской компании. В головной организации злоумышленникам удалось повторить успех и добраться до контроллера домена. Скомпрометировав информационные системы, связывающие материнское предприятие с дочерними (сервер финансовой системы и панель управления защитным решением для проверки требований ИБ), злоумышленники получили доступ к сетям нескольких десятков дочерних организаций.

В отчете отмечается, что атакующие продемонстрировали широкие возможности по обходу и использованию в собственных целях защитных решений, установленных в атакованных средах, пользуясь уязвимостями одного из них, а также небезопасными настройками другого. Кроме того, чтобы скрыть вредоносную активность, хакеры применяли множество техник: использовали руткиты и порты, уязвимые драйверы, маскировали файлы под пользовательские приложения, применяли многоуровневое шифрование файлов и сетевой активности малвари.

Сообщается, что для реализации этих атак злоумышленники использовали сразу три новых поколения MATA. Одна из версий является доработанной версией MATA второго поколения. Следующая, которой эксперты осенью 2022 года присвоили имя MataDoor, была написана с нуля и может рассматриваться как версия четвертого поколения. Версия пятого поколения также была создана с нуля.

Эта последняя версия MATA поставляется в формате DLL и обладает расширенными возможностями удаленного управления, поддерживает многопротокольные (TCP, SSL, PSSL, PDTLS) соединения с управляющими серверами и поддерживает цепочки прокси (SOCKS4, SOCKS5, HTTP+web, HTTP+NTLM).

Другой примечательной составляющей атак является то, что целями злоумышленников также стали серверы, работающие под управлением UNIX-подобных операционных систем. Захват панели управления защитным решением, в совокупности с применением MATA для Linux, позволил злоумышленникам получить доступ практически ко всем системам атакованных предприятий, в том числе к тем, которые не входили в домен. Linux-версия MATA поставлялась в виде файла ELF, который по функциональности поход на третье поколение имплантата для Windows.

При этом в ситуациях, когда установить прямую связь с целевой системой не представлялось возможным, атакующие использовали модуль для работы с USB-носителями. Он позволял обмениваться данными с изолированными сетями, которые могут хранить потенциально интересную для злоумышленников информацию.

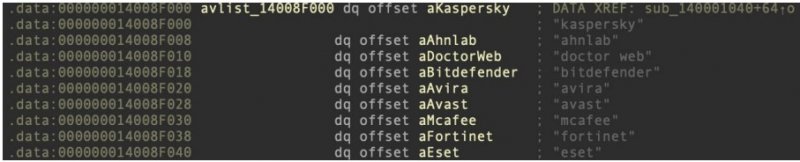

Среди других интересных находок перечислены различные стилеры, способные перехватывать учетные данные, файлы cookie, делать снимки экрана и воровать содержимое буфера обмена, а также инструменты для обхода EDR и защитных решений.

Например, для обхода EDR и защитных решений атакующие использовали общедоступный эксплоит для проблемы CVE-2021-40449, носящий имя CallbackHell. Если это не срабатывало, хакеры переключались на использование техники BYOVD (Bring Your Own Vulnerable Driver, «Принеси свой уязвимый драйвер»).

Антивирусы, которые атакует MATA

Говоря от атрибуции атак, исследователи пишут, что большая часть вредоносных документов Word содержала корейский шрифт Malgun Gothic ( 맑은 고딕 ). Это свидетельствует о том, что разработчик может владеть корейским языком или использует систему, работающую с корейской локализацией.

Этот и много других артефактов, найденных во время расследования, указывают на связь с хорошо известной северокорейской APT Lazarus. Однако однозначно определить, кто стоит за атакой, невозможно. В новых версиях MATA были обнаружены технические приемы, набор которых указывает на другие группировки из альянса Five Eyes (Purple, Magenta и Green Lambert). Однако и те, и другие находки могут оказаться лишь «ложными флагами».

Еще в сентябре 2022 года, в рамках расследования инцидента, эксперты обнаружили новые образцы малвари семейства MATA, которую ранее связывали с группой Lazarus. Тогда злоумышленники проникли в сеть одного из предприятий с помощью целевых фишинговых писем, которые начали рассылаться в августе 2022 года.

В этих письмах жертв обманом вынуждали загрузить вредоносные исполняемые файлы, которые эксплуатировали уязвимость CVE-2021-26411 в Internet Explorer и инициировали цепочку заражения.

Схема атаки

После этого атакующие изучили корпоративную сеть жертвы, похитили аутентификационные данные пользователей и смогли подключиться к терминальному серверу материнской компании. В головной организации злоумышленникам удалось повторить успех и добраться до контроллера домена. Скомпрометировав информационные системы, связывающие материнское предприятие с дочерними (сервер финансовой системы и панель управления защитным решением для проверки требований ИБ), злоумышленники получили доступ к сетям нескольких десятков дочерних организаций.

В отчете отмечается, что атакующие продемонстрировали широкие возможности по обходу и использованию в собственных целях защитных решений, установленных в атакованных средах, пользуясь уязвимостями одного из них, а также небезопасными настройками другого. Кроме того, чтобы скрыть вредоносную активность, хакеры применяли множество техник: использовали руткиты и порты, уязвимые драйверы, маскировали файлы под пользовательские приложения, применяли многоуровневое шифрование файлов и сетевой активности малвари.

Сообщается, что для реализации этих атак злоумышленники использовали сразу три новых поколения MATA. Одна из версий является доработанной версией MATA второго поколения. Следующая, которой эксперты осенью 2022 года присвоили имя MataDoor, была написана с нуля и может рассматриваться как версия четвертого поколения. Версия пятого поколения также была создана с нуля.

Эта последняя версия MATA поставляется в формате DLL и обладает расширенными возможностями удаленного управления, поддерживает многопротокольные (TCP, SSL, PSSL, PDTLS) соединения с управляющими серверами и поддерживает цепочки прокси (SOCKS4, SOCKS5, HTTP+web, HTTP+NTLM).

Другой примечательной составляющей атак является то, что целями злоумышленников также стали серверы, работающие под управлением UNIX-подобных операционных систем. Захват панели управления защитным решением, в совокупности с применением MATA для Linux, позволил злоумышленникам получить доступ практически ко всем системам атакованных предприятий, в том числе к тем, которые не входили в домен. Linux-версия MATA поставлялась в виде файла ELF, который по функциональности поход на третье поколение имплантата для Windows.

При этом в ситуациях, когда установить прямую связь с целевой системой не представлялось возможным, атакующие использовали модуль для работы с USB-носителями. Он позволял обмениваться данными с изолированными сетями, которые могут хранить потенциально интересную для злоумышленников информацию.

Среди других интересных находок перечислены различные стилеры, способные перехватывать учетные данные, файлы cookie, делать снимки экрана и воровать содержимое буфера обмена, а также инструменты для обхода EDR и защитных решений.

Например, для обхода EDR и защитных решений атакующие использовали общедоступный эксплоит для проблемы CVE-2021-40449, носящий имя CallbackHell. Если это не срабатывало, хакеры переключались на использование техники BYOVD (Bring Your Own Vulnerable Driver, «Принеси свой уязвимый драйвер»).

Антивирусы, которые атакует MATA

Говоря от атрибуции атак, исследователи пишут, что большая часть вредоносных документов Word содержала корейский шрифт Malgun Gothic ( 맑은 고딕 ). Это свидетельствует о том, что разработчик может владеть корейским языком или использует систему, работающую с корейской локализацией.

Этот и много других артефактов, найденных во время расследования, указывают на связь с хорошо известной северокорейской APT Lazarus. Однако однозначно определить, кто стоит за атакой, невозможно. В новых версиях MATA были обнаружены технические приемы, набор которых указывает на другие группировки из альянса Five Eyes (Purple, Magenta и Green Lambert). Однако и те, и другие находки могут оказаться лишь «ложными флагами».